Bezpieczne wyszukiwanie informacji w przestrzeni internetowej i ochrona danych użytkownika jest głównym czynnikiem dla użytkowników. Dlatego z wyprzedzeniem badają wszystkie możliwości i narzędzia, które pomogą zwiększyć ten wskaźnik. Oczywiście istnieje wiele niezawodnych przeglądarek, ale użytkownik powinien również pomyśleć o tym, jak zwiększyć poziom ochrony swoich poufnych danych.

Wielu użytkowników w tym celu uruchamia proxy prywatności i uniemożliwia osobom trzecim dostęp do informacji o sobie. Polega to na tworzeniu specjalnych blokad, które blokują dostęp do informacji o użytkowniku. Uniemożliwiają one również osobom trzecim uzyskanie informacji o lokalizacji użytkownika lub śledzenie jego cyfrowego odcisku palca.

Obecnie serwery proxy stały się niezawodnym partnerem dla wielu użytkowników na całym świecie. Przyjrzyjmy się bliżej ich zasadom działania, klasyfikacji i temu, w jaki sposób mogą one pomóc w zapewnieniu bezpieczeństwa użytkowników w Internecie.

Czym jest serwer proxy

Przed zrozumieniem możliwości tego narzędzia warto ogólnie zrozumieć, czym jest serwer proxy. W rzeczywistości jest to dodatkowe łącze między użytkownikiem a witryną, którą chce odwiedzić. Normalne wyszukiwanie odbywa się w kontakcie między serwerem użytkownika a serwerem firmy, która hostuje witrynę. W rezultacie następuje wymiana informacji, a witryna przechowuje pewne dane o odwiedzającym.

Ponadto przedstawiciele witryny mogą przekazywać te informacje stronom trzecim. Nawet jeśli tego nie zrobią, istnieje możliwość, że organizacje reklamowe lub nieuczciwe zasoby będą próbowały je odczytać. A to zagraża bezpieczeństwu użytkownika.

Aby zapobiec takiej sytuacji, ludzie używają proxy. Narzędzie to odbiera żądania od użytkownika i przesyła je bezpośrednio do zdalnego serwera. Po otrzymaniu odpowiedzi ze zdalnego serwera żądanie jest przekierowywane do witryny. Po otrzymaniu odpowiedzi z witryny, wraca ona do zdalnego serwera, a z niego trafia do tego, który rozpoczął żądanie.

Z grubsza rzecz biorąc, narzędzie to można nazwać swego rodzaju dyplomatą, filtrem, który przepuszcza wszystkie przychodzące i wychodzące żądania. W tym przypadku zapewniona jest anonimowość użytkownika i jego bezpieczeństwo. Dlatego opcja ta jest lubiana przez wiele osób pracujących w przestrzeni internetowej. Nie wszyscy jednak rozumieją znaczenie jej stosowania. Niektórzy obawiają się, że korzystanie z serwerów proxy jest nielegalne. Muszą jednak poznać cel serwerów proxy i zdać sobie sprawę, że nie ma przepisów zabraniających ich używania.

Cel serwerów proxy

Po zrozumieniu, czym jest serwer proxy, można szybko zrozumieć jego główny cel. Głównym zadaniem takiego serwera będzie zapewnienie dodatkowego bezpieczeństwa użytkownikom w Internecie. W przeciwnym razie będą się martwić o swoje dane, które mogą wpaść w ręce osób trzecich. Jeśli w przypadku reklamodawców można obawiać się tylko obfitości niepotrzebnych reklam, to w przypadku oszustów wszystko jest znacznie gorsze. Dlatego doświadczeni użytkownicy wśród zalet podkreślają również:

- zapewnienie anonimowości;

- omijanie cenzury i blokad;

- poprawa bezpieczeństwa;

- optymalizacja aktywności sieciowej;

- gromadzenie danych i analizowanie odwiedzanych witryn;

- testowanie i tworzenie aplikacji;

- ochrona danych osobowych podczas łączenia się z Wi-Fi w miejscach publicznych.

Każdy z tych punktów jest ważny dla użytkowników. Na przykład możliwość zapewnienia anonimowych wizyt na stronach internetowych nie będzie miała konsekwencji w postaci dodatkowych reklam. Jeśli wybrane witryny są zablokowane na terytorium kraju zamieszkania, możliwe będzie ominięcie tego zakazu za pomocą proxy. Dla tych, którzy pracują przez Internet, taka zaleta może być decydująca.

Ponieważ serwery proxy filtrują złośliwy ruch, prawdopodobieństwo ataku DDoS jest wielokrotnie zmniejszone, a stabilność witryny i usług online, które są uruchamiane z domu, jest zwiększona. Pracującym marketerom narzędzie to pozwala bezpiecznie odwiedzać zasoby konkurencji i analizować ich rynek. Programiści używają go do testowania aplikacji. Na przykład do testowania ich działania w różnych częściach świata.

Jak widać, przykładów udanego wykorzystania serwerów proxy jest całkiem sporo. Naprawdę zwiększają one prywatność użytkowników w Internecie. Pozostaje zrozumieć, jak klasyfikowane są serwery proxy i który serwer najlepiej wybrać w różnych sytuacjach.

Klasyfikacja serwerów proxy

Aby zrozumieć, jak działają serwery proxy i w jaki sposób zapewniają prywatność danych użytkowników, warto zapoznać się z ich klasyfikacją. Wiele osób jest zaskoczonych, że serwery te mają wiele odmian, ponieważ większość z nich dzieli się po prostu na płatne i bezpłatne. Klasyfikacja serwerów proxy jest jednak znacznie szersza i ważne jest, aby osoby chcące korzystać z takiego narzędzia to zrozumiały. Większość doświadczonych użytkowników może podzielić takie narzędzia według:

- zasadę ich działania;

- rodzaj obsługiwanych protokołów;

- dostępność;

- dodatkowe kryteria.

Każdy z tych parametrów ma swoje osobliwości i jeśli poprawnie określisz cel korzystania z tego narzędzia, możesz wybrać wysokiej jakości, bezpieczny i niezawodny serwer proxy. Przeanalizujmy każdą odmianę bardziej szczegółowo i pokażmy ją wyraźnie.

Zasada działania

Kiedy użytkownicy po raz pierwszy zastanawiają się, do czego służy serwer proxy, pierwszą klasyfikacją, jaką napotykają, jest zasada jego działania. W tym przypadku mogą istnieć 2 rodzaje serwerów proxy: forward i reverse.

Forward proxy działają w sposób liniowy. Znajdują się pomiędzy użytkownikiem a stroną internetową, z której chce on uzyskać informacje. Wszystkie żądania są wykonywane bezpośrednio przez proxy, a użytkownik kontaktuje się tylko z nim. Bezpośrednie narzędzia pozwalają na ominięcie blokowania stron i zmianę klientów IP.

Dają również możliwość uruchomienia funkcji wstępnego buforowania na stronach, które są często odwiedzane przez użytkownika. W rezultacie strony będą ładować się szybciej. Takie funkcje są najbardziej przydatne w przypadku zamkniętych sieci (witryn korporacyjnych lub paneli administracyjnych).

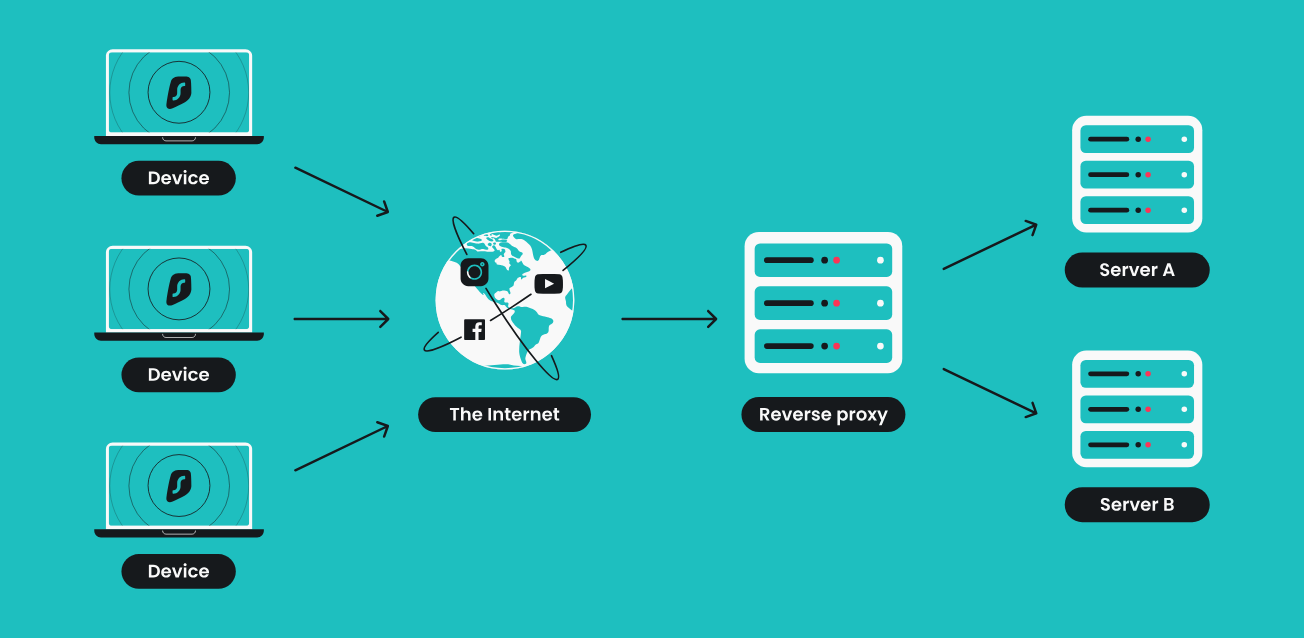

Jeśli chodzi o odwrotne serwery proxy, interakcja jest tutaj zupełnie inna. W tym przypadku serwer proxy będzie pośrednikiem po stronie witryny. Przetwarza wszystkie żądania i przekierowuje je do kilku serwerów. W rezultacie obciążenie witryny jest równomiernie rozłożone, a żądania są filtrowane.

W przypadku wykrycia podejrzanej aktywności, takie żądania podlegają natychmiastowemu zablokowaniu. Również dzięki temu narzędziu można ukryć prawdziwy adres serwera. Ponieważ używany jest dodatkowy adres IP, użytkownicy będą mieli również problemy z jego określeniem. W rezultacie ryzyko włamania na serwer i nadmiernego spamu do witryny jest zminimalizowane.

Jak widać, opcje te pomagają różnym grupom docelowym. Należy wybrać odpowiednie proxy w oparciu o to, którą ze stron użytkownik będzie reprezentował podczas interakcji.

Wsparcie dla typów protokołów

Zapoznanie się z tą opcją pomoże również użytkownikom zrozumieć, dlaczego potrzebują serwera proxy i jak z nim pracować. Protokoły szyfrowania pomagają ukryć niezbędne informacje. Jeśli rozumiesz, jaki protokół jest używany do jakich celów, łatwiej jest określić typ niezbędnego serwera proxy. Ułatwia to zadanie zarówno użytkownikowi, jak i firmie, która oferuje mu taki serwer. Wszystkie serwery proxy są przydzielane na podstawie protokołów:

- HTTP;

- SOCKS;

- Transparent;

- Rezydentny.

Proxy HTTP są używane do przetwarzania odpowiednich żądań. Najczęściej są one używane w indywidualnych serwerach proxy. W ten sposób użytkownicy mogą szybciej przeglądać strony, których potrzebują jako anonimowy użytkownik. Proxy oparte na SOCKS działają na niższym poziomie. Są one wykorzystywane do zapewnienia bezpiecznej transmisji danych. Są również często używane do omijania ograniczeń danej sieci.

Przezroczyste działają w sposób niewidoczny dla użytkowników. Wykorzystywane są raczej do buforowania danych. Mogą być również używane do filtrowania ruchu. Ale większość użytkowników nie będzie w stanie zauważyć efektu działania tego proxy. Jeśli chodzi o Residental, działają one za pośrednictwem prawdziwych adresów IP z połączeniem z sieciami domowymi. Z tego powodu bardzo trudno będzie śledzić jego pracę i zablokować ją.

Jak widać, można znaleźć absolutnie różne warianty serwerów proxy według rodzaju protokołów. Użytkownik musi tylko zrozumieć, jakie cele będzie realizował podczas uruchamiania narzędzia i na tej podstawie wybrać odpowiedni typ według protokołu użytkowania.

Dostępność

Rozumiejąc, czym jest proxy dlaczego jest potrzebne i jakie są między nimi różnice, użytkownicy powinni zwrócić uwagę na parametr dostępności. Tutaj podział jest bardziej znany i zrozumiały dla użytkowników. Zgodnie z tą cechą mogą być płatne i bezpłatne. Wydawałoby się, że po co przepłacać, skoro można skorzystać z darmowych serwerów proxy, a w Internecie jest ich ogromna liczba. Mają one jednak kilka poważnych wad, które użytkownicy powinni wziąć pod uwagę. Wśród takich wad wyróżnia się:

- niestabilność pracy;

- zagrożone IP;

- wyższe prawdopodobieństwo złapania wirusa.

Niestabilność pracy jest bardzo irytująca dla użytkowników korzystających z darmowych serwerów proxy. Ponieważ są one ogólnodostępne, każdy może skorzystać z takiego narzędzia. W rezultacie występuje duże obciążenie IP i istnieje prawdopodobieństwo, że serwer proxy będzie ładował stronę przez bardzo długi czas. Jeśli trafisz na moment, w którym nie ma tak wielu odwiedzających, problem ten nie jest zauważalny. Ale brak stabilności może jeszcze bardziej wkurzyć użytkowników.

Problem z adresami IP również powinien być brany pod uwagę przez użytkowników. Darmowe serwery proxy mogą być używane przez każdego. W związku z tym ich adresy IP mogą nie być aktualizowane i mogą być wielokrotnie ujawniane przez oszustów podczas prób hakowania witryn, używania botów spamowych i innych rzeczy. W rezultacie adres IP będzie już zagrożony i najprawdopodobniej zostanie wprowadzony do bazy danych ryzykownych adresów i zostanie zablokowany. A to neguje wszelkie zalety darmowego serwera proxy.

Jeśli chodzi o ryzyko złapania wirusa, problem pojawia się z powodu dużej liczby odwiedzających takie serwery proxy. Mogą oni zarazić się wirusem za pośrednictwem botów spamowych lub odwiedzając serwery, które są już zainfekowane. Niektóre firmy używają darmowych serwerów proxy do celów phishingowych. Ogólnie rzecz biorąc, darmowe narzędzia nie zawsze zapewniają dobrą ochronę. Dlatego też, jeśli potrzebujesz prawdziwej niezawodności podczas pracy w przestrzeni online, warto rozważyć renomowane firmy, które mogą zaoferować wysokiej jakości serwery proxy do pracy.

Inne kryteria

Poprzednie kryteria są kwalifikatorami, o których wiedzą wszyscy użytkownicy. Istnieje jednak część cech, na które nie wszyscy zwracają uwagę. Ale według nich można również podzielić takie narzędzia. Doświadczeni użytkownicy przede wszystkim dzielą proxy według rodzaju obsługiwanych protokołów IP.

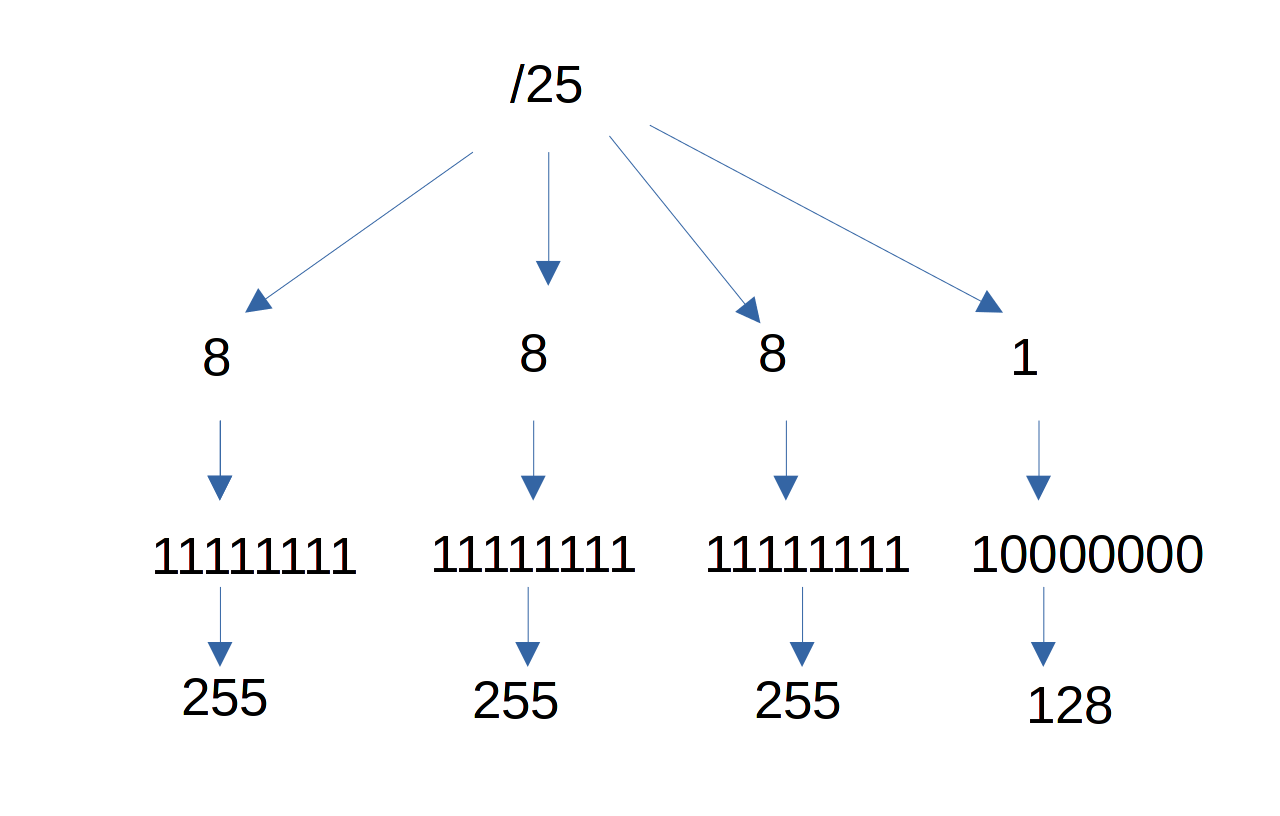

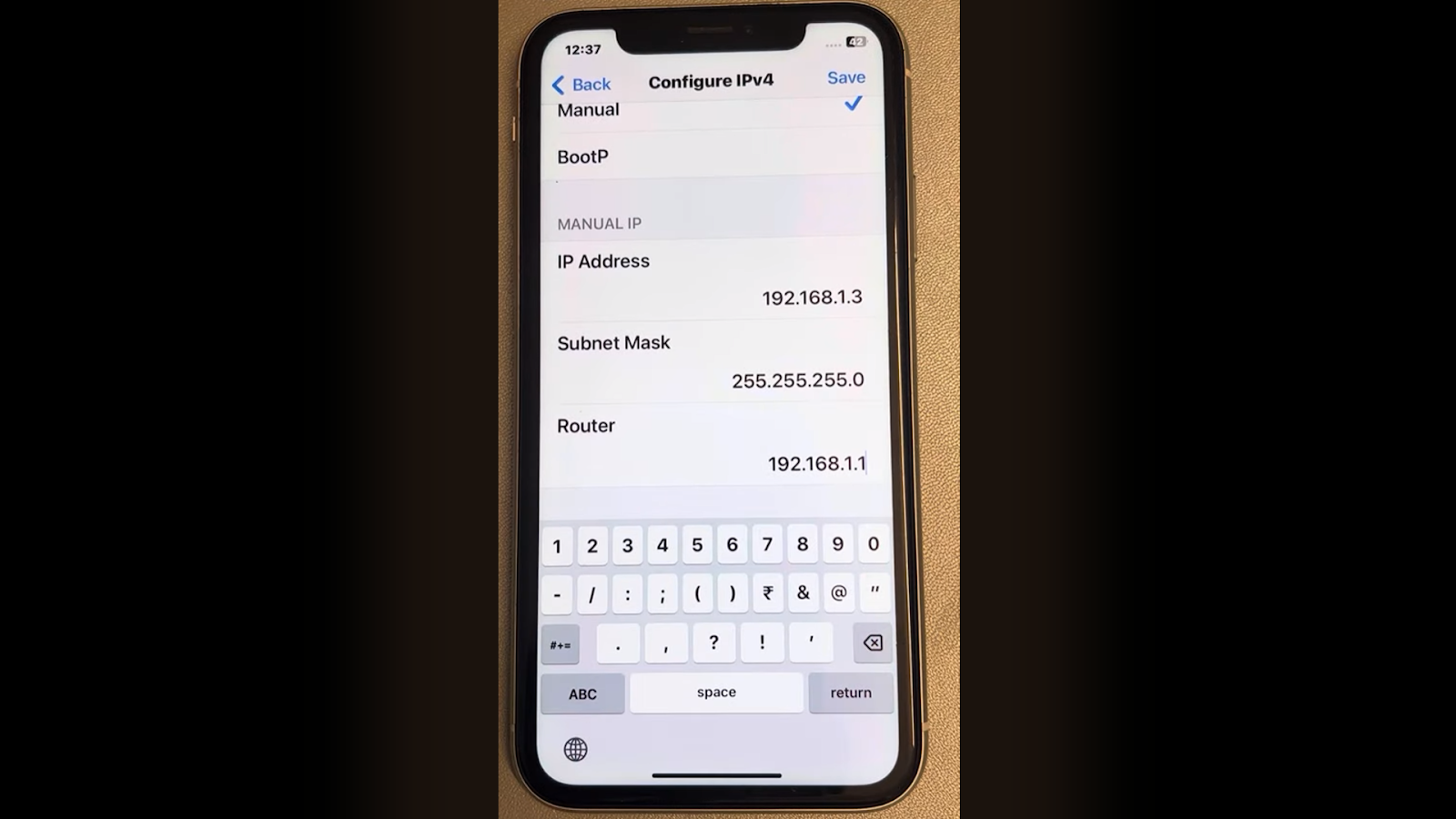

Obecnie istnieją wersje protokołów IPv4 i IPv6. Pierwsza wersja jest starsza i absolutnie wszystkie witryny mogą wchodzić w interakcje z takimi adresami. Drugi typ protokołów jest ostatnio coraz częściej używany. Wiele witryn umożliwia już dostęp za pośrednictwem IP tego formatu. Ale korzystając ze zaktualizowanej wersji protokołu należy pamiętać, że istnieje szansa, aby nie przejść do jednego ze starych głównych zasobów internetowych.

Można je również podzielić według indywidualności. Takie serwery proxy są powszechne i prywatne. Prywatne pozwalają uzyskać adres IP do indywidualnego użytku. Będzie on unikalny i pozwoli tylko tobie pracować za pośrednictwem takiego adresu. Wspólne są dostarczane dla grupy klientów. Są one bardziej dostępne, ale koszt takich adresów jest znacznie niższy. Dlatego użytkownicy powinni z góry zdecydować, czy są skłonni zapłacić więcej za dostęp do indywidualnego adresu.

Ostatnim typem może być statyczne lub dynamiczne IP. Te pierwsze zapewniają użytkownikom pulę adresów. Nie zmienią się one tak długo, jak opłacany jest czynsz. Dynamiczne serwery proxy umożliwiają zmianę adresu IP w określonym przedziale czasu. W przypadku użytkowników, którzy regularnie odwiedzają te same witryny, najlepiej jest skorzystać z opcji dynamicznych. Wówczas możliwe będzie uniknięcie blokowania adresu IP podczas odwiedzania danego zasobu.

Jak widać, istnieje wiele sposobów klasyfikacji serwerów proxy. Ale wszystkie z nich walczą o ochronę danych użytkownika w różnym stopniu i pomagają mu zapobiegać wyciekom informacji do osób trzecich. Dlatego warto wcześniej przemyśleć swój budżet na serwery proxy, zrozumieć swoje możliwości i oczekiwania względem tego, co otrzymamy dzięki korzystaniu z takich serwerów.

Zalety i wady korzystania z serwerów proxy

Rozumiejąc, jak działa serwer proxy, użytkownicy powinni zrozumieć jego możliwości. Na tej podstawie można określić zalety i wady korzystania z takich narzędzi w swojej pracy. Ogólnie rzecz biorąc, serwery proxy są dość przydatną opcją, ale użytkownicy powinni zrozumieć ich funkcje. Do zalet korzystania z takich serwerów użytkownicy przypisują głównie:

- możliwość anonimowej pracy na wybranych zasobach internetowych;

- możliwość ominięcia cenzury na stronie

- zwiększone bezpieczeństwo surfowania po sieci

- możliwość filtrowania ruchu przychodzącego

- przyspieszenie interakcji z zasobem;

- możliwość prawidłowego rozłożenia obciążenia ruchu przychodzącego.

Każda z tych zalet jest skierowana do różnych kategorii użytkowników. Na przykład dystrybucja ruchu i surfowanie po sieci mogą nie być konieczne dla wszystkich użytkowników. Jednak anonimowość i omijanie cenzury to kryteria, na które użytkownicy zwracają uwagę najczęściej.

Oczywiście narzędzie to ma kilka wad. Przede wszystkim zmniejsza szybkość przetwarzania informacji. Obecność dodatkowego ogniwa w łańcuchu działań nie pozwala nie czuć spadku prędkości. Oczekiwanie może nie być tak duże, ale jeśli jesteś przyzwyczajony do natychmiastowego ładowania strony, będziesz musiał poczekać trochę dłużej.

Ponadto niektóre serwery mogą ograniczać dostęp podczas korzystania z serwerów proxy. Należy również pamiętać, że korzystanie z nich nie zawsze gwarantuje ochronę danych. Chociaż szansa na włamanie jest wielokrotnie zmniejszana, programy phishingowe również rozwijają się codziennie ze względu na ich stałą popularność wśród reklamodawców i hakerów stron internetowych. Tak więc okresowo dane mogą wpaść w ręce firm reklamowych, ale niezawodne serwery proxy szybko znajdują sposoby przeciwdziałania innowacjom w przestrzeni online.

Wnioski

Spośród wszystkich dostępnych narzędzi do ochrony danych w Internecie, większość z nich korzysta z usług VPN. Jednak narzędzie to chroni informacje raczej na poziomie podstawowym i nie będzie w stanie zapewnić odpowiedniego poziomu ochrony danych użytkownika. Ponadto jest to raczej opcja ominięcia blokady.

Serwer proxy pomoże zaszyfrować dane. Zapewnia to większe bezpieczeństwo informacji o użytkowniku. Dlatego korzystanie z serwerów proxy jest bardziej interesujące dla doświadczonych użytkowników, którzy w pracy lub w innych celach muszą odwiedzać witryny o różnych formatach.

Aby zrozumieć, co zapewnia serwer proxy, użytkownicy powinni przede wszystkim zrozumieć, dlaczego będą korzystać z tego narzędzia. Z jego pomocą można osiągnąć większe bezpieczeństwo informacji o użytkowniku. I to jest główny powód korzystania z serwerów proxy.

Ogólnie rzecz biorąc, jest to dość interesujący sposób na ominięcie blokad i pracę ze stronami internetowymi. Użytkownicy nie muszą się martwić, że ich dane wpadną w ręce reklamodawców lub, co gorsza, oszustów. Wiele z dostępnych opcji pozwala zniwelować możliwości śledzenia cyfrowych odcisków palców. Oznacza to, że historia twoich wizyt będzie niedostępna dla kategorii użytkowników, którzy chcą wykorzystać takie dane do własnych celów.

Obecnie w Internecie można znaleźć dość dużą liczbę różnych opcji proxy. Przeanalizuj każdą dostępną opcję zgodnie z naszą klasyfikacją, a zrozumiesz, które z narzędzi jest najbardziej odpowiednie dla twoich wymagań.